分享网络安全知识,提升网络安全认知!

让你看到达摩克利斯之剑的另一面!

备注:图片来源于网络

备注:图片来源于网络大家好,我是Jun哥。

下文来自darkreading的一篇关于网络安全文章翻译。

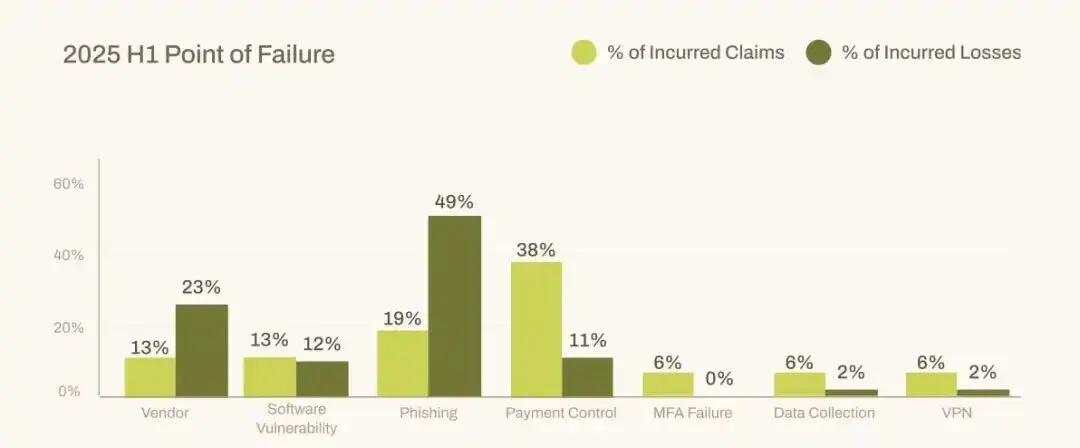

2025年上半年,网络攻击的企业渗透策略呈现显著变化:供应商相关故障引发的理赔案件量同比减半,而钓鱼攻击导致的损失金额则激增30个百分点。

网络安全风险管理机构Resilience风险运营中心(ROC)主任Jud Dressler指出,上述攻击态势变化,推动企业调整核心安全技术的部署重心,以针对性抵御勒索软件、数据窃取等核心威胁,降低安全事件造成的损失。

关于2026年企业需优先落地的核心安全技术及其风险防控逻辑,Dressler强调,基于角色的访问控制(RBAC)是首要部署方向。

他表示,企业应预设安全违规场景(这一预设应作为基础安全认知),在此前提下,细化权限分配并定期开展权限审计,是遏制损失扩大、阻碍攻击者横向移动的核心要素。

“部署基于角色的访问控制后,企业的安全防御体系抵御攻击的能力将显著提升。

”Dressler进一步阐释,“多数攻击场景中,攻击者会夺取某一账户的控制权——可能是用户账户、系统服务账户或其他类型账户,而借助RBAC机制,攻击者仅能获取该受损账户对应的有限数据与权限,无法实现大规模权限渗透。”

相关行业动态:ServiceNow收购非人类身份(NHI)管理服务商Veza,强化其安全治理产品矩阵。

需明确的是,优质的安全技术是风险防控的基础,但完善的流程体系与全员安全培训同样不可或缺。

例如,Dressler部署清单中位列第二的“核心举措”并非技术本身,企业需构建全员安全思维与安全文化体系。

据Resilience《2025年网络风险报告》数据显示,第三方服务中断引发的网络保险理赔占比已降至13%,而钓鱼攻击相关理赔金额则呈大幅攀升态势。

从网络保险公司的理赔实践来看,适配的安全技术部署不仅能帮助投保企业降低损失,还可推动保费成本优化。

结合网络保险理赔数据沉淀,以下为企业2026年需重点落地的五项网络安全核心技术部署建议

一、淘汰遗留技术体系

一、淘汰遗留技术体系

为工作站、终端设备及居家办公设备落实补丁更新,是抵御网络攻击的基础且高效的措施之一。

尤其当前攻击者愈发依赖人工智能(AI)生成的自动化工具与脚本提升攻击效率,补丁更新的重要性更为凸显。

但从行业现状来看,大量遗留系统已临近生命周期终点,或无法与现代安全体系实现兼容集成,导致未打补丁的系统成为安全薄弱点,显著提升企业安全风险。

网络安全与保险机构Coalition事件响应负责人Leeann Nicolo对此表示。

“当前多数网络攻击仍始于老旧、临近生命周期的系统——这类系统无法适配现代安全工具,”她指出,“我们的事件响应实践多次发现,部分企业仍在运行最早可追溯至2008年的操作系统,或依赖无法更新的小众专用软件,这使其成为攻击者的重点目标,同时限制了防御方安全措施的部署范围与防护效能。”

二、有效多重身份验证机制

二、有效多重身份验证机制

Resilience的数据显示,2025年上半年钓鱼攻击相关理赔案件量与2024年基本持平,但受AI增强型钓鱼攻击兴起的影响,攻击造成的损失金额大幅飙升。

2025年上半年,钓鱼攻击相关赔付金额占全品类赔付总额的49%,而2024年这一比例仅为18%。

谷歌云业务风险与保险负责人莫妮卡·肖克莱(Monica Shokrai)表示,AI驱动的社会工程攻击正逐步让传统身份验证方式失效。

她建议,企业应借鉴谷歌的实践,采用基于FIDO标准的实体安全密钥,降低账户被接管的风险。

“随着钓鱼攻击逐步突破标准多重身份验证的防御防线,保险公司也同步调整承保要求,推动投保企业部署支持实体安全密钥的多重身份验证机制,”Shokrai强调,“保险公司正紧跟攻击技术演变趋势,通过承保导向推动投保企业做好攻击防御准备。”

三、迭代升级网络基础设施

三、迭代升级网络基础设施

Coalition的Nicolo提出,企业还需推进网络基础设施现代化升级,逐步替代传统防火墙与虚拟专用网络(VPN)——这类设备存在的漏洞往往成为攻击者的入侵突破口。

“Coalition的理赔数据显示,暴露VPN登录入口的企业,发生网络安全事件的概率是未暴露企业的3至4倍,”她表示,“我们的事件响应实践发现,VPN访问权限是攻击者重点测试、倒卖与利用的目标,这也是越来越多企业将SASE(安全访问服务边缘)及其他零信任架构纳入预算部署范围的核心原因。”

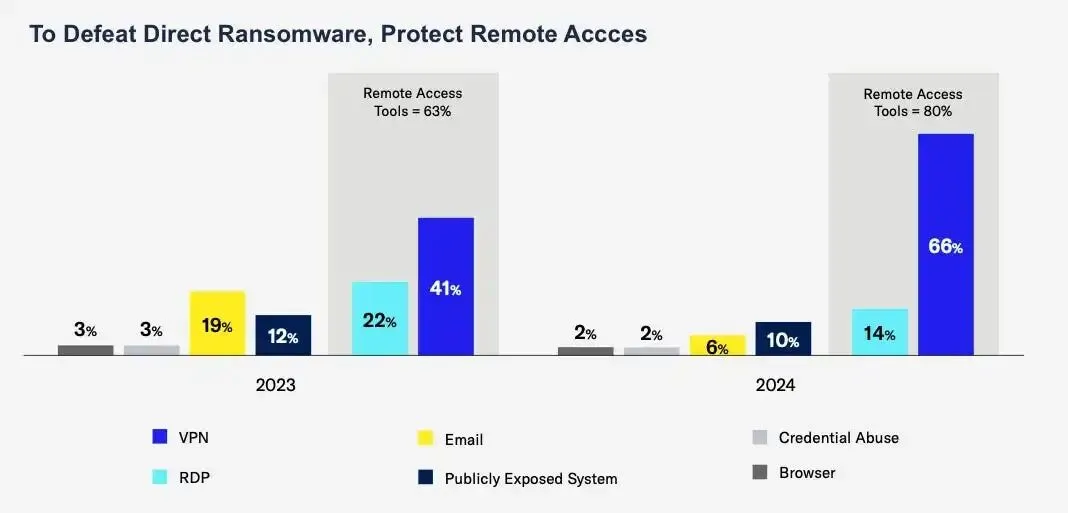

据At-Bay《2025年InsurSec报告》数据显示,2024年远程访问工具被攻破后引发的勒索软件直接感染,占所有勒索软件初始感染途径的80%。

这一趋势并非个例:Resilience的理赔数据显示,6%的网络安全事件理赔案件中,攻击者利用了VPN漏洞;13%的理赔案件涉及软件漏洞被利用。

At-Bay的调研数据则进一步佐证了远程访问安全的重要性:远程访问工具被攻破,是勒索软件初始入侵的首要途径,占比达80%。

四、部署托管检测与响应(MDR)服务

四、部署托管检测与响应(MDR)服务

网络安全与保险机构At-Bay客户首席信息安全官Adam Tyra表示,规范运营的托管检测与响应(MDR)平台,能有效遏制网络攻击者在初始入侵后向企业内网深度渗透。

“结合当前技术体系的脆弱性现状,相较于单纯防御入侵,通过快速检测实现损失遏制,已成为当前最重要的安全管控措施,”他指出,“2025年发生入侵事件的投保企业中,部署MDR服务的企业损失显著降低——部分企业甚至未触发理赔流程,核心原因在于威胁被MDR平台及时检测并阻断,未造成实质性损害。”

但他同时强调,企业需部署专业团队运营的MDR解决方案,仅完成技术采购而缺乏专业运营,无法发挥其防护价值。

五、构建不可变备份体系

五、构建不可变备份体系

数据备份仍是抵御勒索软件、数据擦除等重大威胁的核心防线。

更具体而言,不可变备份能保障企业在遭遇勒索软件攻击后维持业务连续性——目前保险公司已通过保费激励机制,引导企业落实不可变备份的存储流程。Resilience的Dressler对此表示。

“自公司开展网络保险业务以来,40%的损失赔付源于业务中断,而业务中断主要由勒索软件事件及系统故障导致的停机引发,”他说,“构建离线、不可篡改、不可触碰的备份集,是企业在遭遇此类攻击后快速恢复系统运行的关键路径。”

值得注意的是,保险公司在此问题上的核心观点始终一致:仅完成数据备份远远不够。企业需常态化开展恢复演练——必要时需演练向平行业务网络的恢复能力——才能真正具备抵御勒索软件攻击的韧性。

核心补充:充分盘活现有安全资源

核心补充:充分盘活现有安全资源

事实上,对多数企业而言,安全防护的关键衡量标准并非“是否拥有安全技术”,而是“现有安全技术是否被有效激活与规范管理”。

At-Bay的Tyra表示,即便部署了优质的多因素认证方案,若未在全企业范围内落地执行相关政策,仍无法发挥防护效能;

终端检测与响应(EDR)工具若缺乏持续监控,且未与勒索软件事件响应流程联动,同样无法形成防御能力。

他建议,企业需培育内部安全专业能力以实现安全工具的有效运营,或选择专业合作伙伴提供支撑。

“停止盲目采购安全工具,聚焦现有资源的充分利用,”Tyra强调,“我们的理赔数据持续验证,多数企业已部署适配的安全解决方案,问题核心在于部署不规范、管理不到位。”

企业在推进新技术部署的同时,还需建立持续审计机制,定期评估各类安全管控措施的落地状态——包括基于角色的权限分配是否合理、多因素认证是否全范围部署等。

信源:darkreading

整理和翻译:Jun哥

全文完,喜欢请三连,这对我很重要!

-End-

免责声明:本文相关素材均来自互联网,仅为传递信息之用。如有侵权,请联系作者删除。

★点赞,转发,设为星标★

与你一起分享网络安全职场故事